![]()

深入探讨 Windows 10 BitLocker 自动设备加密

早先 gOxiA 分享了"BitLocker 自动设备加密"特性的一些细节,在这里可以先重温一遍。一些品牌笔记本,或 Windows 平板,或二合一的 Windows 设备,尤其是商用产品在使用时会发现磁盘自动激活了 BitLocker 加密保护,这一安全特性源于 Windows 10 BitLocker 的自动设备加密特性,但 BitLocker 自动设备加密特性详细划分是有两个状态的,其一是“启用状态”,其二便是“激活状态”,两者的区别在于前者启用状态下只是将硬盘 BitLocker 加密置于就绪状态,但并没有真正激活保护,所以在这一状态下,我们是可以通过 WinPE 或 WinRE 来访问磁盘内容的。而后者“激活状态”下等于 BitLocker 已开始保护磁盘。

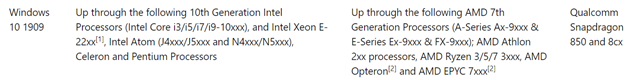

那么在什么硬件条件下才会启用 BitLocker 自动设备加密呢?!

当一台 Windows 10 设备满足以下要求时,就会启用 BitLocker 自动设备加密特性。

- 设备包含TPM,包括 TPM 1.2或2.0

- 基于 UEFI 启动

- 已启用 Secure Boot

- 已启用 DMA Protection(直接内存访问保护)

当设备具备以上要求时,启用自动加密前,Windows 10 还会在首次开机时执行如下测试:

- TPM 必须配置了 PCR7

- 启用了 UEFI 和 Secure Boot

- 支持 Modern Standby 或 HSTI 验证

- 具备不小于250MB 的启动分区

- 操作系统版本不早于 Windows 10 1703

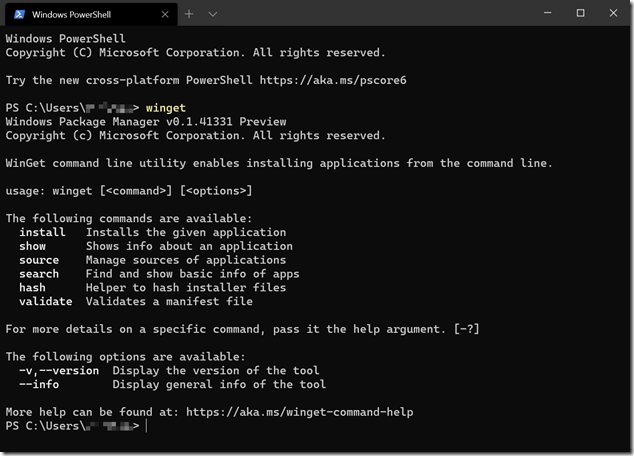

以上需求条件和测试都通过后,BitLocker自动设备加密特性/功能 便会启用,此时我们可以用命令“Manage-bde -status”查看状态。

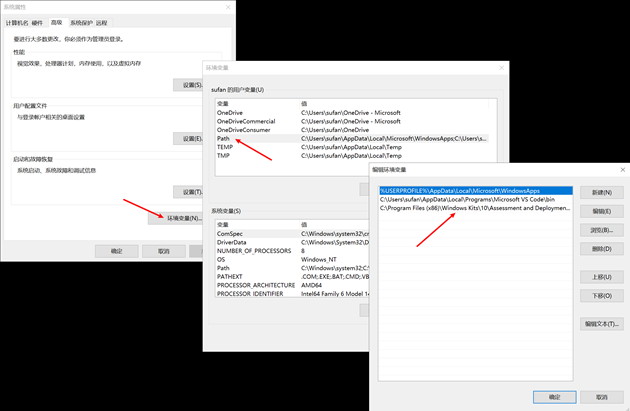

接下来我们再来了解激活 BitLocker 磁盘保护,或者说 BitLocker 自动设备加密在几个场景下的表现/影响。

- 当使用 MSA 或 AAD 账户登录 Windows,会启用 BitLocker 自动设备加密,并激活 BitLocker 磁盘保护。

- 当使用本地账号登录 Windows,仅会启用 BitLocker 自动设备加密。

- 当使用 AD 账号登录 Windows,具体受组策略影响。

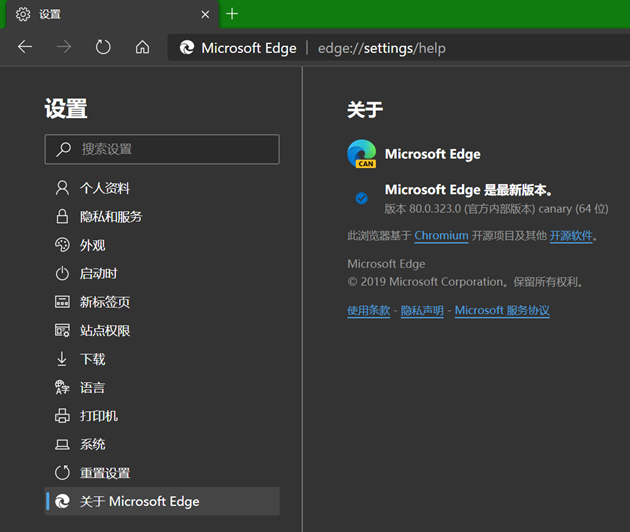

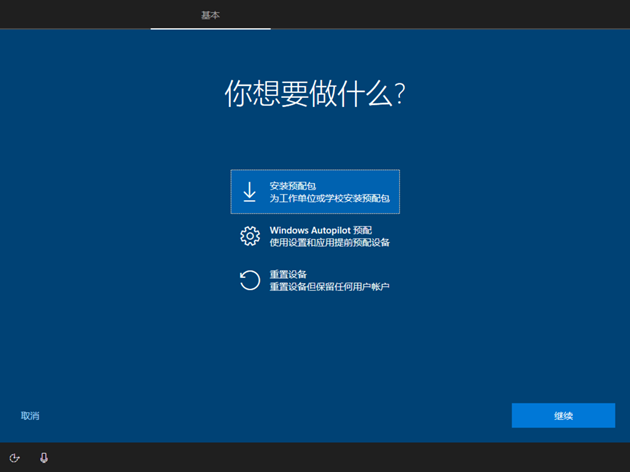

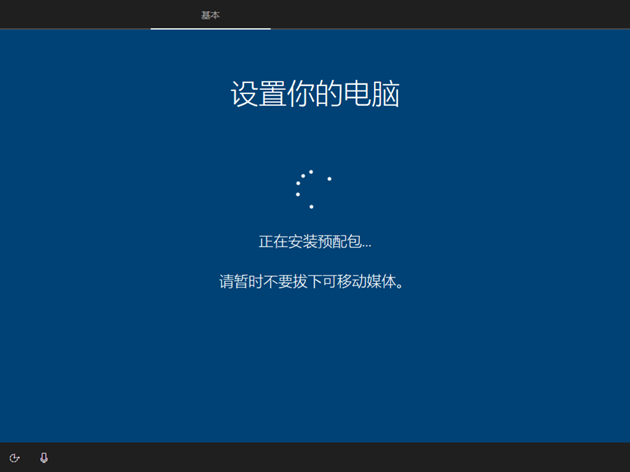

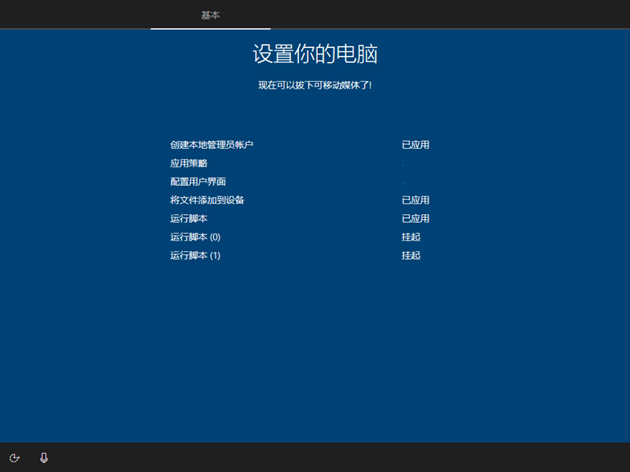

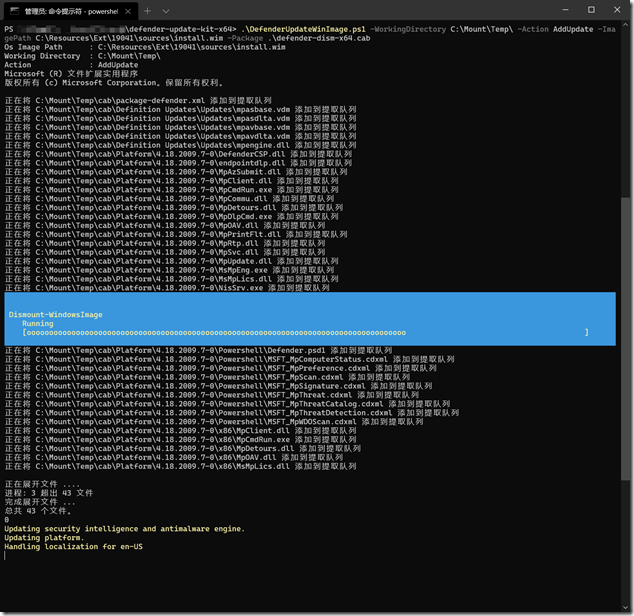

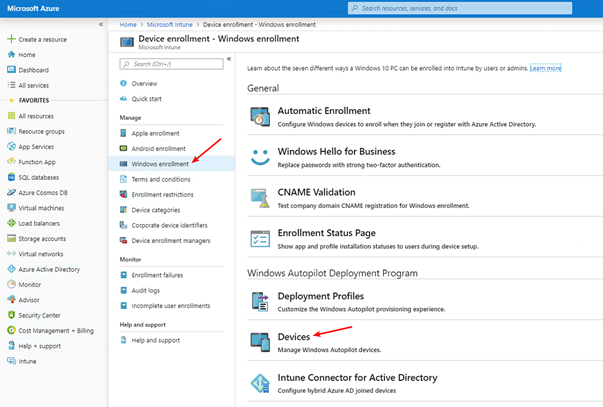

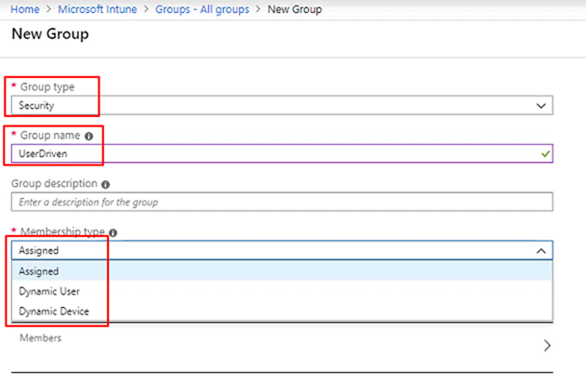

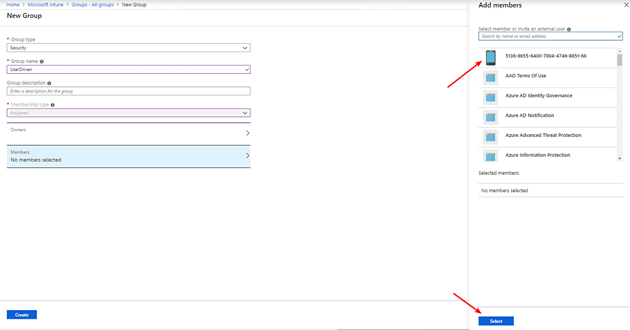

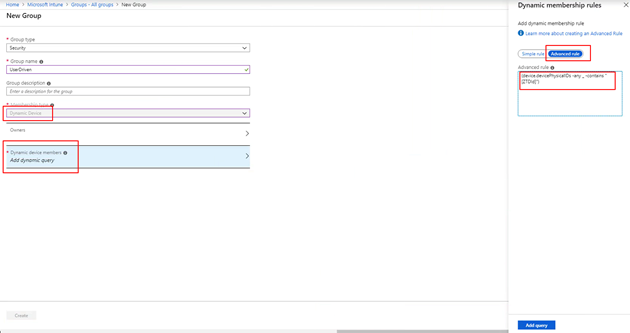

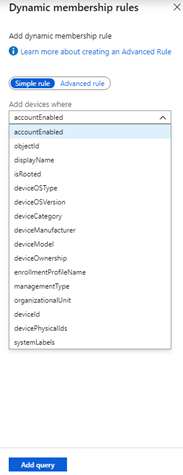

作为企业用户,如果认为 BitLocker 自动设备加密特性会对现有安全策略或 IT桌面运维流程有影响,则可以禁用 BitLocker 自动设备加密,请注意这一特性其实是 Windows 10 BitLocker 的安全特性。目前可参考的企业部署方式如下:

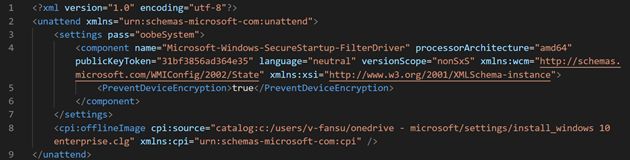

- Windows 应答文件 Unattend.xml,我们可以在 OfflineServing、Specialize、oobeSystem 阶段进行预配置。

Microsoft-Windows-SecureStartup-FilterDriver

PreventDeviceEncryption=True

- 通过注册表,可用阶段如上。

HKLM\SYSTEM\CurrentControlSetControl\Bitlocker

PreventDeviceEncryption REG_DWORD 1

- 命令行

Manage-bde -off [driverletter:]

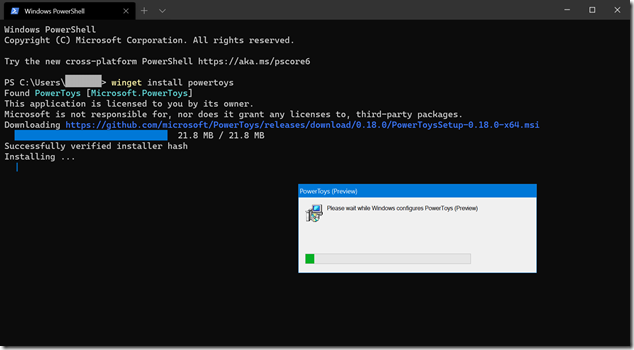

出于安全考虑还是强烈推荐使用 BitLocker 自动设备加密的,这样有助于我们快速实时 BitLocker 磁盘保护。另外还想与大家分享的是关于 BitLocker recovery 出现的原因以及获取恢复密钥的方法。

首先,我们要正确认识开机出现的 BitLocker recovery,即“输入恢复密钥以进行恢复”,如下图所示:

![image image]()

![image image]()

当电脑在启动时出现这个界面,除了在恢复系统,或用 WinPE 或 WinRE 引导时出现外(如果无需读取磁盘数据可以选择略过或继续以跳过),主要还是安全原因,可能的因素如下但不局限于:

•攻击者修改了您的计算机。这适用于具有受信任平台模块 (TPM)的计算机,因为 TPM 在启动期间检查启动组件的完整性。

•将受 BitLocker 保护的驱动器移动到新计算机中。

•使用新的 TPM 升级到新主板。

•关闭、禁用或清除 TPM。

•升级导致 TPM 验证失败的关键早期启动组件。

•启用 PIN 身份验证时忘记 PIN。

•启用启动密钥身份验证时,丢失包含启动密钥的可插拔 USB 闪存驱动器。

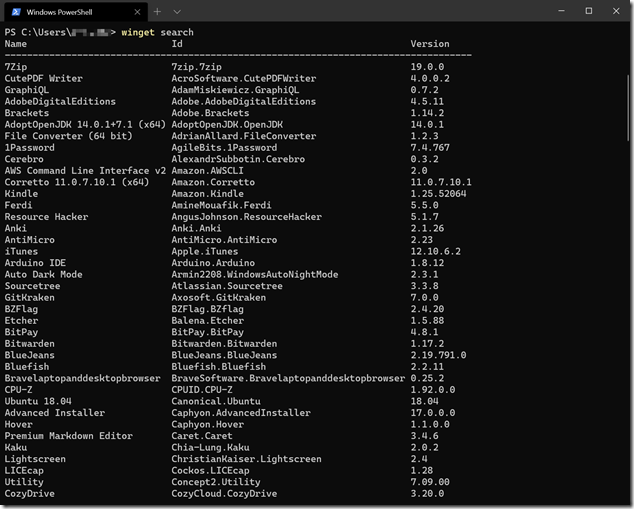

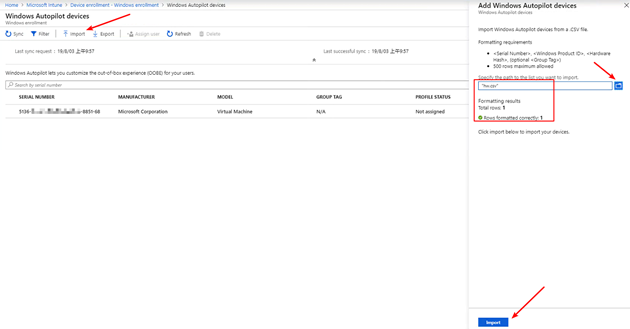

最后 gOxiA 介绍几种场景下获取 BitLocker 恢复密钥的方法,首先如果是使用 MSA 登录,即使用 Microsoft Account(早先称为 Hotmail、MSN、LiveID……)的情况下,密钥会保存在 Microsoft 的个人账户信息中,我们可以通过网址 http://aka.ms/myrecoverykey 登录访问获取,或根据 BitLocker recovery 界面给出的 URL 获取,成功登录网站后可看到设备密钥 ID 对应的 恢复密钥,如下图所示:

![image image]()

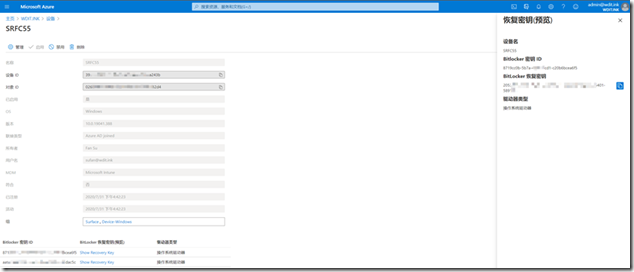

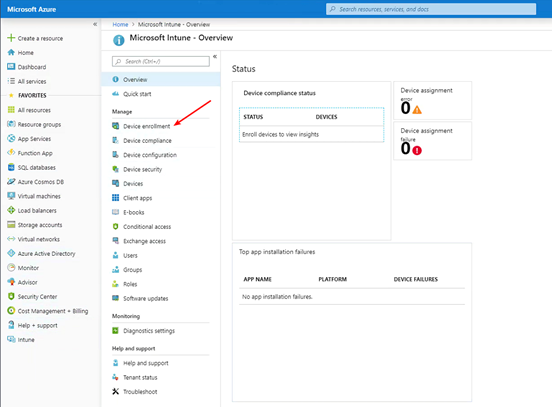

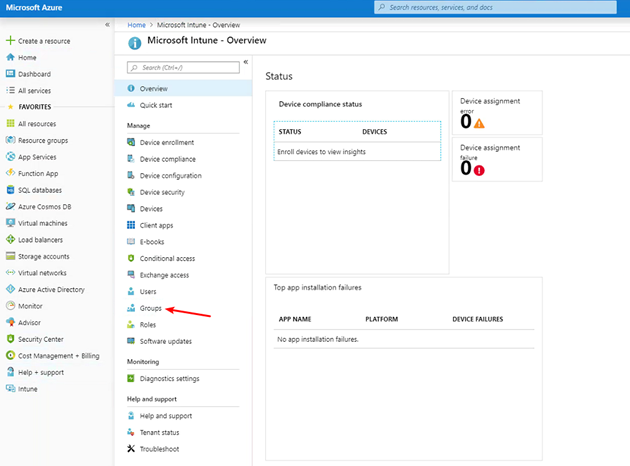

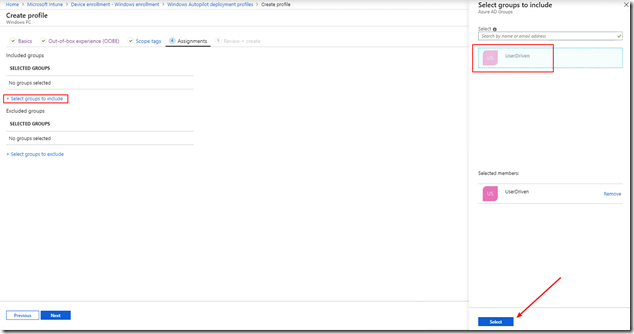

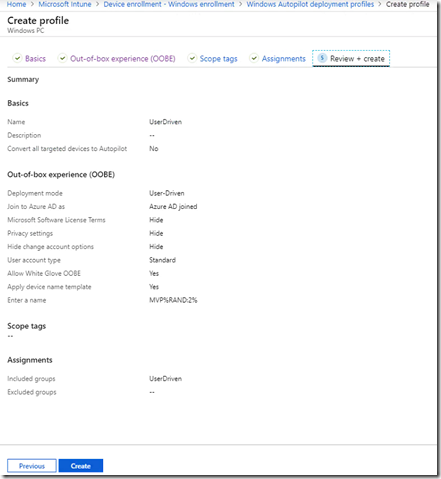

第二个场景是使用 AAD 账号登录,即使用 Microsoft 365 账号(原 Office 365 账号,也称为 Azure AD账号)登录的情况下,可以让 Azure 管理员从 AAD 门户的设备中找到对应的电脑,获取恢复密钥,如下图所示:

https://portal.azure.com/#blade/Microsoft_AAD_Devices/DevicesMenuBlade/Devices/menuId/

![image image]()

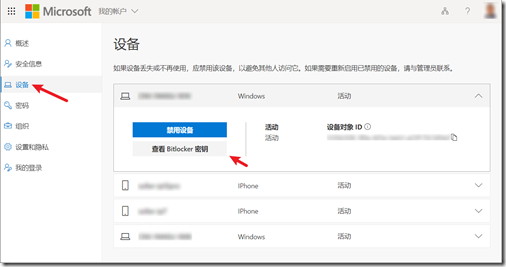

也可以通过 Office 365 Portal 的账户信息中的设备页获取,如下图所示:

https://myaccount.microsoft.com/device-list

![image image]()

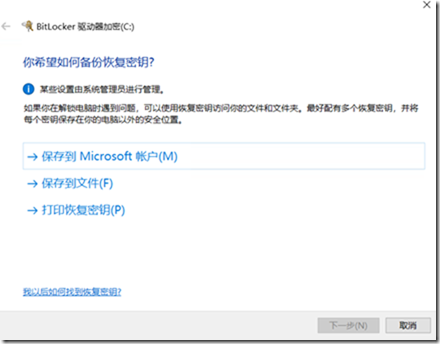

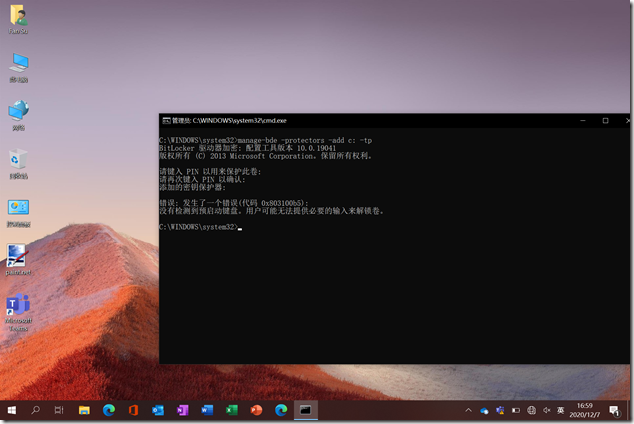

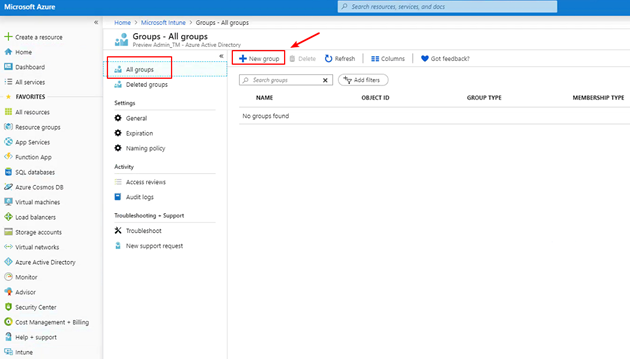

第三个场景是使用本机账号登录,即在 OOBE 中创建了本地账号登录的情况下,在激活 BitLocker 磁盘保护时,必然会提示备份密钥。要备份密钥或管理 BitLocker 可通过“Windows 设置 - 更新和安全 - 设备加密 - BitLocker 设置”;也可以直接在任务栏搜索框键入 BitLocker 搜索。

![image image]()

![image image]()

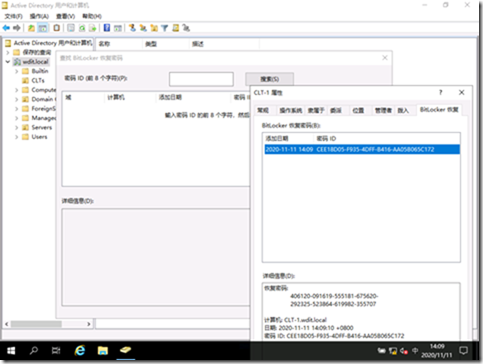

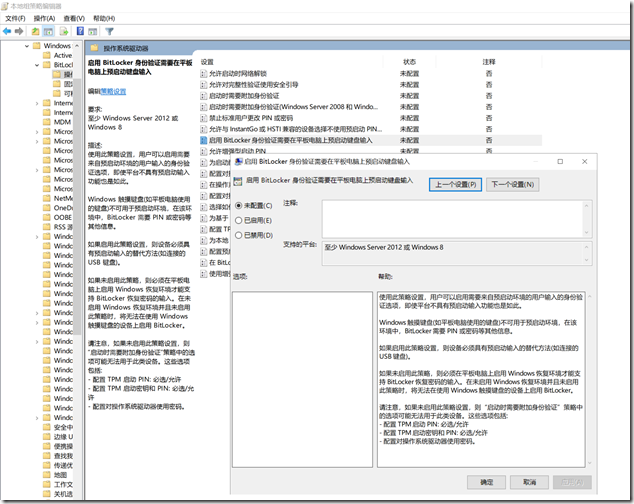

还有第四个场景,也是最典型的 AD 账号登录,如果 IT 管理员配置了将 BitLocker 信息保存到 AD 的策略,则可以通过 RSAT 的 BitLocker 驱动器加密管理实用程序 通过 ADUC 获取 BitLocker 恢复密码。

![image image]()

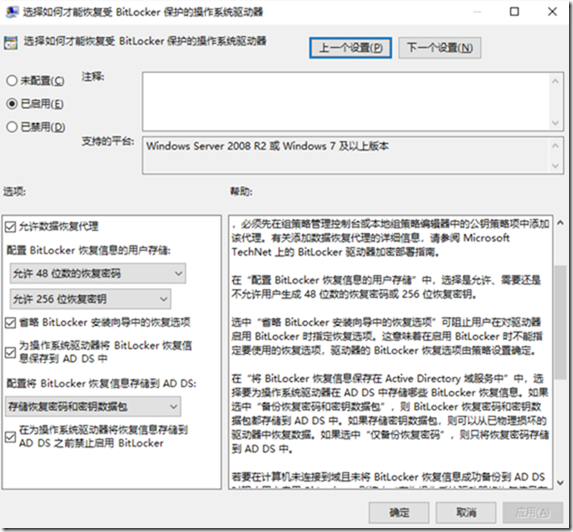

相关的组策略 (Windows Server 2019)请关注:计算机配置 - 策略 - 管理模板 - Windows 组件 - BitLocker 驱动器加密 - 操作系统驱动器(固定驱动器),配置“选择如何才能恢复 BitLocker 保护的操作系统驱动器”。

![image image]()

参考资料:

https://docs.microsoft.com/zh-cn/windows/security/information-protection/bitlocker/bitlocker-recovery-guide-plan

https://support.microsoft.com/en-us/windows/finding-your-bitlocker-recovery-key-in-windows-10-6b71ad27-0b89-ea08-f143-056f5ab347d6

https://docs.microsoft.com/en-us/troubleshoot/windows-server/windows-security/bitlocker-recovery-password-viewer-tool

End of Life

End of Life